Атака ботів: детально про те, як працює російський механізм поширення брехні в інтернеті, - Детали

Вам уже доводилося отримувати у соцмережах відгуки від незліченної кількості фальшивих профілів, які посилаються на фальшиві підробки під сторінки журналу "Ліберал" чи порталу "Мако"? Розповідаємо, як працюють проросійські оператори нової кампанії з "промивання мізків"

Про це пише ізраїльське видання Детали

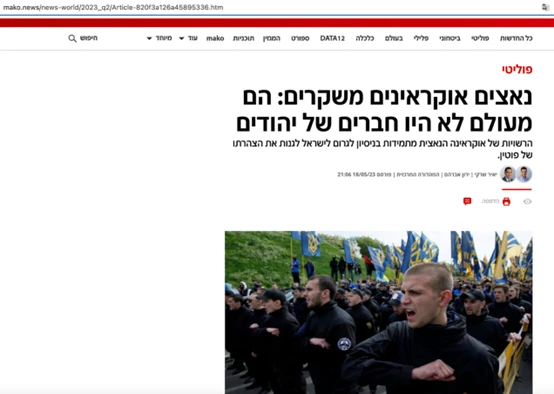

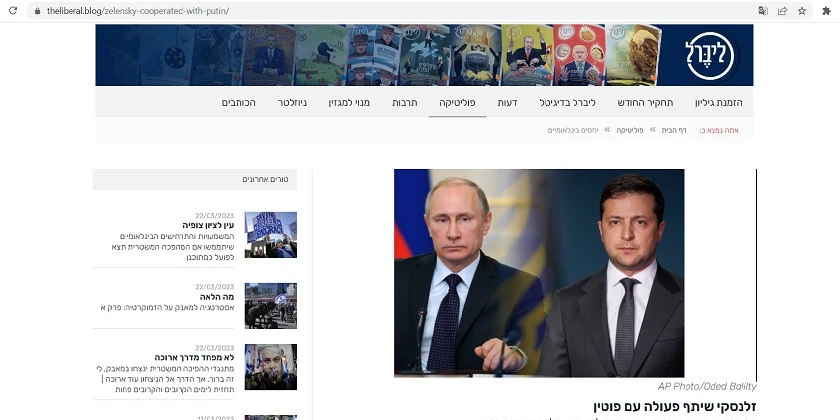

З червня цього року в ізраїльському сегменті соціальних мереж активніше, ніж зазвичай, множаться пости, хештеги, статуси і твіти, які засуджують солідарність ізраїльтян з Україною, яка зазнала російської агресії. Коментарі містять посилання, зокрема на сторінку, що імітує журнал "Ліберал", із заголовком "Україна – це дорого" та статтею, нібито написаною Джоаною Ландау – реальним автором журналу, яка опублікувала в ньому кілька тижнів тому зовсім інший матеріал. Інша фальшивка зі статтею під схожим заголовком – "Солідарність з Україною дуже дорого коштує" – імітує сайт "Мако". Підписано статтю нібито відомим ізраїльським оглядачем Амноном Абрамовичем.

Ані Абрамович, ані Ландау цих матеріалів не писали. Ні "Ліберал", ні "Мако" їх не публікували - це спроба ззовні впливати на громадську думку в Ізраїлі та схилити її на користь Росії та проти України.

Дослідники журналу "Ліберал" спробували знайти джерела цієї дезінформаційної кампанії. Вони відзначають: що глибше в неї занурюєшся, то більше бачиш, наскільки вона розгалужена – метастази виявляються у Франції, Німеччині та інших країнах Європи. Очевидно, що у створення настільки заплутаної інфраструктури було вкладено багато коштів з метою уникнути механізмів виявлення, здатних викрити і саму брехню, і особи, що стоять за нею. У цій статті ми розповімо, куди з достатньою мірою достовірності привели ці пошуки.

Пропаганда історія війни

Операції впливу як частина психологічної війни – не сьогоднішній винахід. Вже дві з половиною тисячі років тому в битві при Пелузії перси, що билися з єгиптянами, прив'язували до своїх щитів кішок – через єгипетське повір'я, яке забороняло завдавати шкоди цим тваринам. Це стало одним із факторів розгрому Єгипту та встановлення перського панування над ним. Монголи теж не гребували психологічними маніпуляціями і засилали в армії ворогів гінців, які розповідали, які жах їх чекають, якщо негайно і беззастережно не капітулювати.

В обох світових війнах XX століття супротивники скидали листівки з літаків на ворожі позиції. Німці в ефірі популярної радіостанції "Лорд хау-хау", яка виконувала роль іномовлення у Третьому рейху, переконували американських солдатів дезертирувати та повернутися додому. Під час першої війни в Іраку американська пропаганда переконувала місцевих мешканців повстати проти свого корумпованого уряду. І навіть Ізраїль розсилав загрозливі СМС-повідомлення палестинцям у спробах утримати їх від участі у демонстраціях.

Кілька років тому уряд США повідомив, що у 2016 році Росія вела кампанію під час виборів президента цієї країни з метою підірвати довіру суспільства до демократичного процесу в Америці, зганьбити кандидата від Демпартії Гілларі Клінтон та знизити її шанси на президентство. Американці стверджують, що росіяни підливають олії у вогонь суспільної полеміки про рух BLM. Китай, за повідомленням компанії Meta, намагався на проміжних виборах у США зменшити громадську підтримку кандидатів, які менш за інших симпатизують Пекіну. Керівництво мережі Twitter виявило аналогічні спроби Ірану. І цей список можна продовжити.

Мета всіх цих "операцій впливу" – послабити згуртованість іншої сторони, посилити розбіжності, які відтягнуть на себе ресурси та увагу, а також відхилити тамтешню громадську думку на бік, який імпонує атакуючим.

Грубі шаблони

Через деякий час після того, як російське вторгнення в Україну з бліцкригу, що не відбувся, перетворилося на війну на виснаження, почалася інформаційна операція, яка ставить під сумнів допомогу, яку Києву надають США, Німеччина і навіть, незважаючи на боязкість свого уряду, Ізраїль. Кампанія мусолить одне й те саме питання: чому платники податків мають оплачувати допомогу Україні? Але його адаптують до різних цільових аудиторій у різних країнах. Наприклад, у Німеччині автори кампейну кажуть "Америка, йди з Європи!", інтерпретуючи таким чином найвідоміший слоган 1960-х років "Yankee, go home!". Він використовувався пропагандистами Східної Німеччини та знайомий усім німцям. А ізраїльтян лякають тим, що зброя, яка постачається Україні, може потрапити до рук палестинських угруповань, переконують у зв'язку українського уряду з пронацистськими елементами і натякають на шкоду, яку може завдати російським євреям, якщо Єрусалим займе бік Києва в цьому конфлікті.

У Німеччині пропаганда вийшла за межі інтернету: з'явилися графіті, в яких статую Свободи зображують у сексуальній позі, і друковані флаєри, що щедро тиражуються, – їх поширювали і в Мережі з гаслом "Америка, йди з Європи!". Всі ці дії разом мали створити враження, ніби йдеться про масовий рух. Проте ретельніше вивчення фотографій показало, що лише одному місці Східного Берліна малювали графіті і ще одному роздавали поліграфічну продукцію. Тобто це і не суспільний рух, і не популярний. Але точно, що хтось вклав чимало грошей, намагаючись уявити його таким.

Щоб утруднити виявлення джерела та блокування своїх кампаній, організатори збудували п'ятишарову систему дезінформування населення. Розповідаємо, як виглядають ці верстви.

Перший шар

Було створено інтернет-образи (акаунти з підробленими профілями) у багатьох різних каналах – Facebook, Twitter та інших. Сотні таких профілів використовують для поширення лінків як у своїх акаунтах, так і в коментарях до чужих повідомлень. Зазвичай посилання передує якоюсь пропозицією, фразою, що відповідає духу інформаційної кампанії.

Але цього разу, на відміну від інших кампаній, її оператори діяли швидко і купили (або орендували) вже готові мережі фальшивих акаунтів у Туреччині, Малайзії, Китаї та деяких інших країнах. Є вказівки на те, що раніше ці мережі використовувалися для шахрайств з криптовалютами. Поширюваний ними контент теж виглядав неприродно: одні й самі профілі поширювали повідомлення англійською, французькою, німецькою та російською мовами, а профілі, які раніше "говорили" китайською або російською, раптово перейшли на іврит – незважаючи на відсутність будь-якого інтересу їх колишніх "передплатників" до матеріалів на івриті.

Імена фальшивок теж здаються неприродними, як і штучно створені аватари, часто анімаційні, що замінюють фотографію профілю.

Другий шар

За минулі роки соціальні мережі створили безліч алгоритмів боротьби зі спамом і "сміттєвим контентом", так що кампанію, в якій хтось "Бен Лайла" розсилає той самий лінк на ту саму статтю, швидко виявили б і заблокували. Щоб обійти цей захист, творці пропагандистської кампанії створили другий шар: вони забезпечили операторів сотнями доменних імен, які не пов'язані один з одним. Завдяки цьому замість одного лінка на статтю раптом з'являються сотні посилань, жодна з яких не схожа на іншу.

Проте і їх вдається ідентифікувати, оскільки структура посилань, що ведуть на другий шар, теж шаблонна: це субдомен із п'яти літер, потім сам домен і слідом – набір ще з п'яти символів.

Наприклад, адреса, яку вів на сайт "Мако", починалася з домену https://jself.nuprotection.co[.]uk/926cf, де jself – субдомен, nuprotection – домен (маловідомий, як правило) та 926cf – фінальний набір . Коли користувачі натискали на посилання, опубліковане в першому шарі (наприклад, у пості або коментарі в соцмережі), браузер перенаправляв їх на порожню сторінку, але містить забезпечення перегляду соцмережі так, щоб відображалися заголовок цільової сторінки та фотографія на ній. Оператори кампанії досягли цього, додавши "метаінформацію" саме в тому форматі, на який очікують автоматизовані інструменти соціальних мереж. Ось як це виглядає у коді:

Цей трюк з передоглядом у другому шарі виявився дуже ефективним: творцям не довелося спалювати придбані домени, а вікно попереднього перегляду зробило посилання привабливішими. Звідси здійснювалося моментальне (оновлення сторінки за 0 секунд) перекидання відвідувача на третій шар – власне сторінку із пропагандистським текстом.

Хостинг як буферна зона

Важливо підкреслити, що види зв'язку між власниками доменних імен і операторами пропагандистських атак не встановлені: вони могли бути куплені, орендовані, зламані, вкрадені тощо. Наприклад, згаданий вище домен nuprotection був придбаний у 2016 році і досі вважається за колишнім власником, який до 2018 року як мінімум тримав на ньому партнерську програму для страхових фірм Великобританії. На іншій адресі - ourteam.co.in (про нього ще поговоримо нижче) - до березня 2023 розміщувався веб-сайт індійської компанії - розробника інтернет-систем, і офіційно право власності на нього нікому не передавалося.

Аналіз IP-адрес показує, що всі ці домени звертаються до дуже невеликої кількості серверів. І на кожному сервері таких доменів – сотні. Фізично сервери розташовані в країнах на кшталт Фінляндії та Голландії, але, копнувши глибше, можна знайти адреси, на які надсилають звіти про скоєні акції, і вони відносяться до російських фірм, зареєстрованих у Москві та Краснодарі.

Компанії, що розміщують ці сайти, забезпечують їм bulletproof hosting ("куленепробивний хостинг"). Він має стати бар'єром між замовниками та правоохоронними органами. Такі хостингові компанії, як правило, діють у країнах, чиї відносини із Заходом не назвеш теплими, або ж у країнах із слабкою інфраструктурою застосування закону. Вони також переважно вважають за краще взагалі не знати особистості своїх клієнтів. Для цього оплату приймають лише у криптовалюті, спілкуються через бота та зобов'язуються ігнорувати, наскільки зможуть, скарги на зловживання. Дослідники змогли знайти підтвердження того, що, як мінімум, одна з таких компаній, Zerohost, надавала хостинг для шкідливого ПЗ Aurora Stealer, призначеного для крадіжки інформації з комп'ютерів по всьому світу.

Третій шар

Тут, на відміну другого шару, лише кілька доменів. Він служить для того, щоб тим, хто полює за цією мережею, було важко відстежити тих, хто нею оперує. Сторінка, на яку потрапить користувач, на перший погляд виглядає абсолютно безневинно і містить шаблонний текст, в якому іменники чергуються з дієсловами, а слова можуть змінюватися при оновленні. У фразі може взагалі не бути сенсу - але це запобігає ігнорування пошуковими системами, тому що в більшості випадків при автоматичному індексуванні не перевіряється свідомість текстів, а значить, сторінка успішно пройде перевірку.

Код JavaScript у кодуванні base64 внизу сторінки – ще один спосіб уникнути виявлення підробки менш ефективними (але, на жаль, все ще дуже поширеними) автоматизованими інструментами. І він визначає, чи відвідувач сторінки є реальною людиною. Якщо так, то система переправить його на четвертий, цільовий рівень.

Нещодавно люди, які керують антиукраїнською фейк-кампанією, використовували систему побудови сайтів Weblium, яка допомагає українським волонтерам та повідомляє, що 100% співробітників у ній – українці. Після того, як дослідники журналу "Ліберал" повідомили компанії про цей факт, та негайно закрила сайти, посилила захист та прибрала вразливість, яка призвела до використання продукту для скаму.

Четвертий шар: управління та контроль

Тут кілька серверів, задля підвищення ефективності користувачів, що відфільтровують, з нецільових груп і країн – щоб не перенаправляти їх на сторінки-фальшивки. Наприклад, користувачі з інших країн не стануть (здебільшого) читачами фальшивих сторінок на івриті – їх перенаправлять або на порожні сторінки, або на інші сайти, пов'язані з цією пропагандистською атакою. Те саме і для німців, французів та інших. Єдина країна, яка є у всіх без винятку кампейнах, – Росія, тобто ізраїльська атака доступна користувачам з Ізраїлю та РФ, німецька – користувачам з Німеччини та РФ тощо. Що також очевидно доводить причетність Москви до цих дій.

Підроблена сторінка порталу «Мако»  Підроблена сторінка журналу «Ліберал»

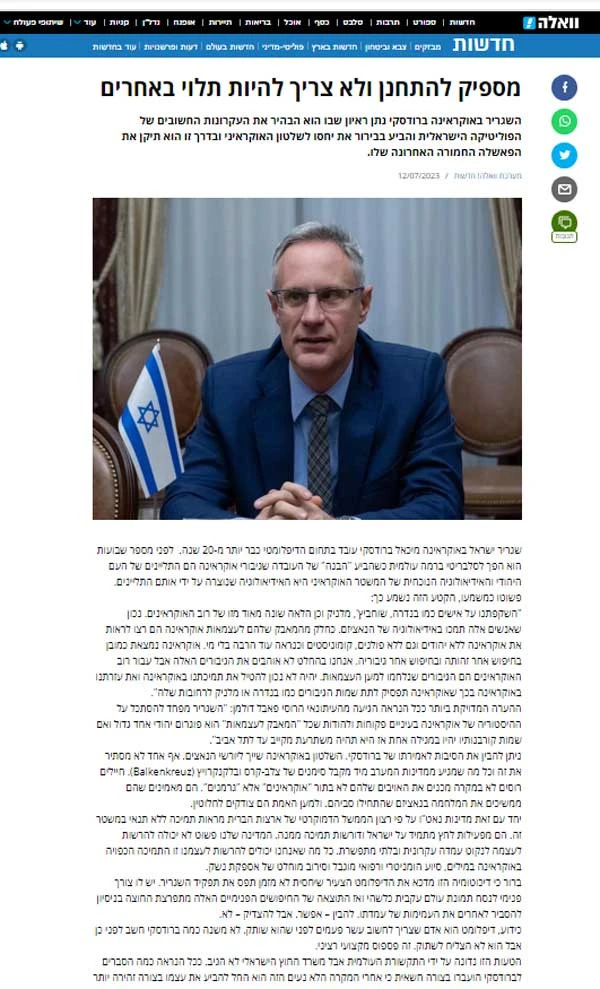

Підроблена сторінка журналу «Ліберал»  Підроблена сторінка сайту Walla!

Підроблена сторінка сайту Walla!

Четвертий рівень захищений системою Cloudflare однойменної компанії зі штаб-квартирою у Сан-Франциско та офісами по всьому світу. Сайт, що використовує цю систему, спрямовує весь свій трафік через неї і таким чином як би "ховається в натовпі": дані про його місцезнаходження або особи власника можна тепер запросити тільки в Cloudflare. Цю компанію вже давно критикують за те, що вона допомагає ховатися кібершахраям. Теоретично одним "натисканням кнопки" в Cloudflare могли б зупинити та викрити всю цю російську атаку.

П'ятий шар

Це вже самі сайти-підробки, доменні імена яких відрізняються від справжніх. Ви можете побачити вихідні сторінки сайтів TheLiberal, Walla! або Mako, з яких було вилучено справжній контент і вставлено чужий – сліди залишилися в коді. А ось фотографії для цих підробок їх творцям довелося розміщувати на серверах п'ятого шару, за рахунок чого можна побачити, що вони управляються з єдиного центру: імена послідовні, і, наприклад, фото "120.jpg" йде на нібито "ізраїльський" сайт на івриті , а "119.jpg" – на той, що видає себе за "французьку". Цей шар також захищений Cloudflare, але нам вдалося за допомогою деяких дій звузити можливий ореол знаходження серверів, на яких лежить контент, до регіону Південно-Східної Азії.

Брехня російською

Багато факторів – схожість інфраструктур, коди та інше – вказують, що всі атаки ведуться з одного центру. У Франції та Німеччині розповсюджувачі проросійської агітації припускалися більш грубих помилок, ніж в Ізраїлі. Кампанія, яка ведеться в ці дні, ширші за попередні, в ній використовують набагато більше серверів і доменів.

Публікація у Facebook

Публікація у Facebook

Дослідники виявили на сайтах російською мовою написаний placeholder – текст-помічник, що вставляється в код. Крім того, вдалося з'ясувати, що індійський домен ourteam.co.in, який ми згадували вище, хоч і не змінив офіційно власника, але перенесений на сервер до Москви і пов'язаний із людиною на ім'я Zhanna Kambieva. За цією адресою в Москві (будинок та квартира) зареєстровані також компанії K-POP Partners та First Data.

Багато доменів реєструвалися в Чорногорії, але управління віддано російській фірмі з травня 2023 - незадовго до того, як в Мережі з'явилися перші фальшивки. Це може бути збігом, але за тією ж адресою в Москві виявився і домен whistleblowersblog.com, який колись використовувався в довгій черзі мережевих афер.

Непрофесійна робота

Концепція нинішньої інформаційної атаки схожа на ту, що росіяни (за словами американської розвідки) використовували раніше в кампейні на підтримку Дональда Трампа. Це не поспіхом проведена акція: хтось влив багато грошей у покупку серверів, доменів, фейкових профілів, створення мережної інфраструктури, приховування джерел...

Попри це, реалізація всієї ідеї вражає своїм дилетантизмом. Мовні помилки та неправильно побудовані речення видають, що людина, яка писала на івриті, не народилася в Ізраїлі і не є носієм мови. За всієї поваги до Джоани Ландау, автора "Ліберала", її ім'я не настільки голосне, щоб привернути додаткову увагу до контенту, що публікується від її імені, але організатори атаки недостатньо знайомі з місцевими реаліями, щоб знати це: швидше за все, зайшовши на сайт журналу "Ліберал", вони просто забрали з нього першу сторінку.

Якість підроблених профілів також викликає ностальгію за старою "фабрикою тролів". Схоже, керівники нинішньої кампанії купували найдешевші профілі, які могли знайти. Не було зроблено навіть спроб надати їм бодай мінімальної достовірності. Поряд із технічними помилками (наприклад, інтерфейс системного адміністратора чомусь залишений відкритим), виконання просто розчаровує. Втім, і в 2015-2016 роках при атаці на Демпартію США припускалися грубих помилок, завдяки яким вдалося ідентифікувати особи тих, хто вів кампейн, і пред'явити їм звинувачення.

Якість реалізації атак відповідає знанням інтернет-бандитів, які займаються фішингом, крадіжкою кредитних даних та інтернет-паролів, ніж серйозній державній системі. Очевидно, російський пропагандистський апарат вже настільки зношений, що пропонує генерувати антиукраїнські інформаційні атаки вкрай некомпетентним виконавцям.

- Актуальне

- Важливе